“피싱 메일 고도화”…안랩, 기업표적 위장 공격 확산 경고→대응전략 제언

최근 안랩이 공개한 분석 결과에 따르면, 기업 현장 일상에서 주고받는 이메일을 치밀하게 위장한 피싱 공격이 눈에 띄게 고도화되고 있다. ‘급여 변동’이나 ‘이메일 배달 실패’처럼, 사용자가 내용을 확인하지 않을 수 없게끔 설계된 공격 수법이 확산되는 양상이다. 안랩 시큐리티 인텔리전스 센터에 따르면, 공격자들은 임직원 이메일을 표적으로 삼아 계정 탈취를 노리고 있으며, 모방된 로그인 페이지와 자연스럽게 삽입된 첨부파일 혹은 URL을 이용하는 사례가 다수 관찰되고 있다.

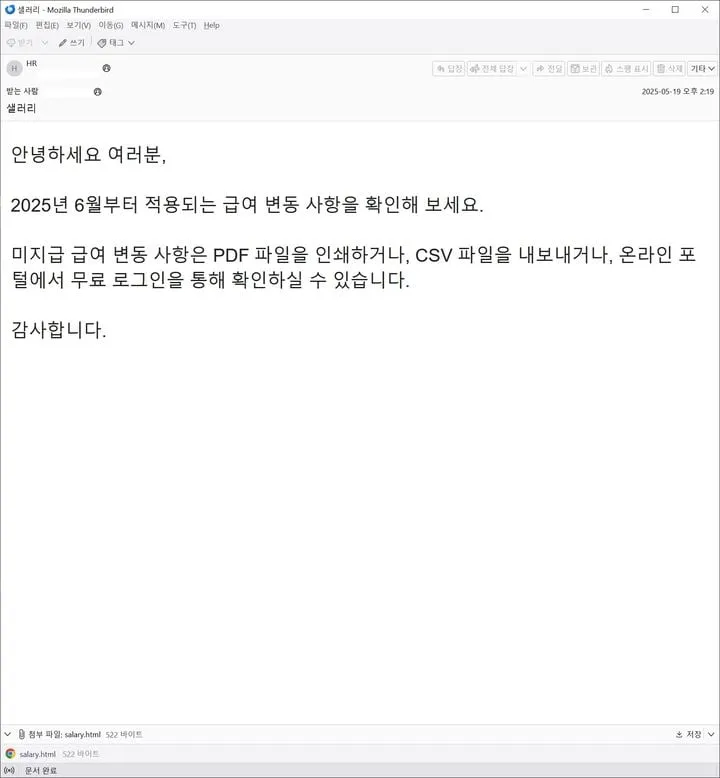

이른바 ‘표적형 피싱’은 구직자부터 경영진까지 전 사원을 대상으로 한다. 첫 사례에서는 인사 부서를 사칭해 ‘2025년 6월 급여 변동 사항 안내’라는 메시지와 함께 .html 첨부파일을 배포, 클릭 시 실제 기업 공식 사이트와 거의 동일하게 제작된 가짜 로그인 페이지로 연결되는 구조가 포착됐다. 이 페이지에는 사용자의 실제 아이디가 미리 입력돼 수신자로 해금 의심을 최소화한다. 안랩 측은 "공격자는 기업 홈페이지와 동일한 환경을 연출해 임직원 이메일 및 비밀번호를 수집하는 등, 사전 정보에 입각한 정밀한 공격을 계획하고 있었다"고 분석했다.

두 번째 사례에서도 공격자는 ‘전달되지 않은 메시지가 있다’는 메일 내 URL을 통해 가짜 로그인 페이지로 유도했다. 본인 확인을 위해 계정 정보를 입력하도록 해, 결과적으로 인증정보가 공격자 서버로 전송된다. 그러한 방식으로 취득된 인증정보는 추후 크리덴셜 스터핑과 같은 추가 공격의 재료로 활용될 소지가 크다. 실제로 안랩의 통계에 따르면, 2023년 기준 국내 이메일 피싱 피해 규모는 전년 대비 22% 증가했다(한국인터넷진흥원, 2024년 2월).

전문가들은 출처가 불확실한 메일 첨부파일 및 링크의 실행 금지, 공식 사이트 주소와의 비교 등 기초적인 보안 수칙 준수만으로도 상당수 공격 피해를 막을 수 있다고 조언한다. 더불어, PC 및 주요 소프트웨어에 대한 최신 보안 패치 적용, 백신 실시간 감시 기능 활성화, 그리고 계정별 복수 비밀번호 설정 등 다층적 방어체계의 중요성이 강조된다.

안랩 시큐리티 인텔리전스 센터 이익규 연구원은 "매우 정교하게 진화한 가짜 로그인 페이지를 이용한 계정 탈취는 꾸준히 증가하는 추세"라며 "피싱 메일 유형을 숙지하고 가장 기본적인 보안 원칙을 실천하는 것만이 현실적 대응책"이라고 밝혔다. IT·바이오 산업 내에서 피싱 메일의 위험이 증대되는 지금, 현장 임직원의 각성과 기업 차원의 주기적 교육·점검이 무엇보다 절실하다는 전문가 의견이 이어지고 있다.