“이스트시큐리티, 이메일 위장 악성코드 기승”…온라인 유통업계 보안위협 심화→피싱 수법 진화 분석

이스트시큐리티가 최근 온라인 유통업계를 겨냥한 악성코드 피싱 이메일의 진화를 경고하고 나섰다. 반품 요청을 가장한 첨부파일 이메일이 확산되며, 실제로는 정보 탈취형 악성코드가 유포되는 양상이 뚜렷해졌다는 분석이다. 온라인 거래가 확보하는 편의성 이면에서, 사소한 방심조차 심각한 정보 유출로 이어질 수 있음을 시사한다.

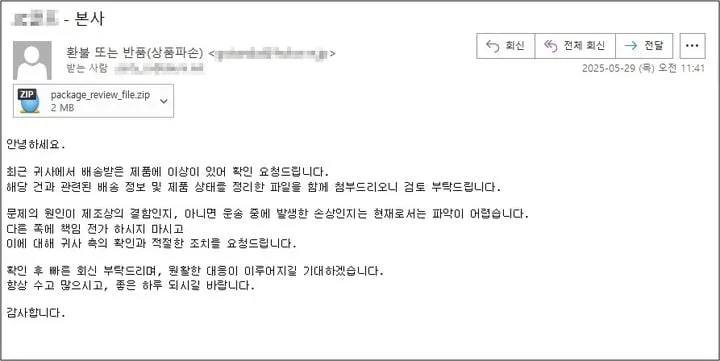

이스트시큐리티에 따르면, 최근 유포되고 있는 피싱 이메일은 '환불 또는 반품(상품 파손)'이라는 위장된 제목으로 유통사와 판매업체를 집중적으로 노리고 있는 것으로 나타났다. 해당 이메일은 실제 반품 절차를 연상케 하는 정교한 본문 텍스트와 함께, 압축파일(ZIP)을 첨부해 사용자가 파일을 열람하도록 교묘히 유도한다. 이 압축 파일 내부에는 다시 압축파일과 실행파일(EXE)이 단계별로 nested 구조로 삽입돼, 보안 솔루션의 탐지망을 피해 악성코드를 은밀히 배포하는 전략이다.

특히, 실행파일 명칭을 '배송 당시 상세 사진 및 포장 내외부 배송 정보 포함 기타 사진들.exe'와 같이 문서 파일로 위장하고, 사용자가 착각해 실행할 경우 악성 행위가 개시된다. 최종적으로 작동하는 악성 페이로드는 ‘비다(Vidar)’로, 이는 이미 암호화폐 지갑 정보, 웹 브라우저 기록, FTP 계정 및 다양한 로그인 정보를 은밀히 탈취하는 ‘정보 수집형 악성코드’로 잘 알려져 있다. 이스트시큐리티는 비다가 텔레그램, 스팀 커뮤니티 등 외부 채널을 경유해 해킹 명령을 수신하거나, 추가 악성파일을 다운로드하는 등 2차, 3차 공격으로 확장되는 치명성을 지녔다고 짚었다.

최근 비다는 서비스형악성코드(MaaS, Malware as a Service) 시장에서 상품처럼 거래되는 현상이 뚜렷해졌으며, 이로 인해 범죄자들이 손쉽게 공격 인프라를 구축할 수 있게 된 것으로 파악된다. 이스트시큐리티 관계자는 개인정보와 계정 정보 유출이 실제 기업들의 실질적 피해로 연결될 가능성이 높다며, “출처가 불분명한 이메일의 첨부파일, 특히 EXE 형식 실행파일 실행을 지양하는 것이 최우선의 방어책”이라고 경고했다. IT 보안업계는 이메일을 통한 악성 파일 공격이 날로 정교해지는 만큼, 기술적 보안 및 내부 구성원의 보안 교육이 병행될 때 비로소 위협 확산을 차단할 수 있다고 강조했다.